不安全的 HTTP 方法

目标服务器启用了不安全的HTTP方法,例如PUT、DELETE、COPY、MOVE、SEARCH、PROPFIND、TRACE等。不合理的权限配置有可能允许未授权的用户对其进行利用,例如攻击者可以通过PUT方法直接上传WebShell文件到有写权限的目录,从而控制网站。

锐捷EWEB网管系统远程命令执行漏洞(CNVD-2021-09650)

锐捷网络股份有限公司NBR路由器EWEB网管系统存在命令执行漏洞,攻击者可利用该漏洞获取服务器控制权限。

OpenSSL心脏滴血漏洞(CVE-2014-0160)

OpenSSL1.0.1版本至OpenSSL1.0.1f Beta1版本中存在心脏滴血漏洞,英文名称为HeartBleed。其中Heart是指该漏洞位于心跳协议上,Bleed是因为该漏洞会造成数据泄露。即HeartBleed是在心跳协议上的一个数据泄露漏洞,OpenSSL库中用到了该心跳协议。

LanProxy路径遍历漏洞(CVE-2021-3019)

LanProxy是一个将局域网个人电脑、服务器代理到公网的内网穿透工具。LanProxy存在目录遍历漏洞,攻击者构造恶意请求,可直接获取到LanProxy配置文件,从而登录LanProxy管理后台进入内网。

Java RMI 远程代码执行漏洞复现

Java RMI服务是远程方法调用,是J2SE的一部分,能够让程序员开发出基于JAVA的分布式应用。一个RMI对象是一个远程Java对象,可以从另一个Java虚拟机上(甚至跨过网络)调用它的方法,可以像调用本地JAVA对象的方法一样调用远程对象的方法,使分布在不同的JVM中的对象的外表和行为都像本地对象一样。在RMI的通信过程中,默认使用序列化来完成所有的交互,如果该服务器Java RMI端口(默认端口1099)对公网开放,且使用了存在漏洞的Apache Commons Collections版本,就可以在该服务器上执行相关命令。

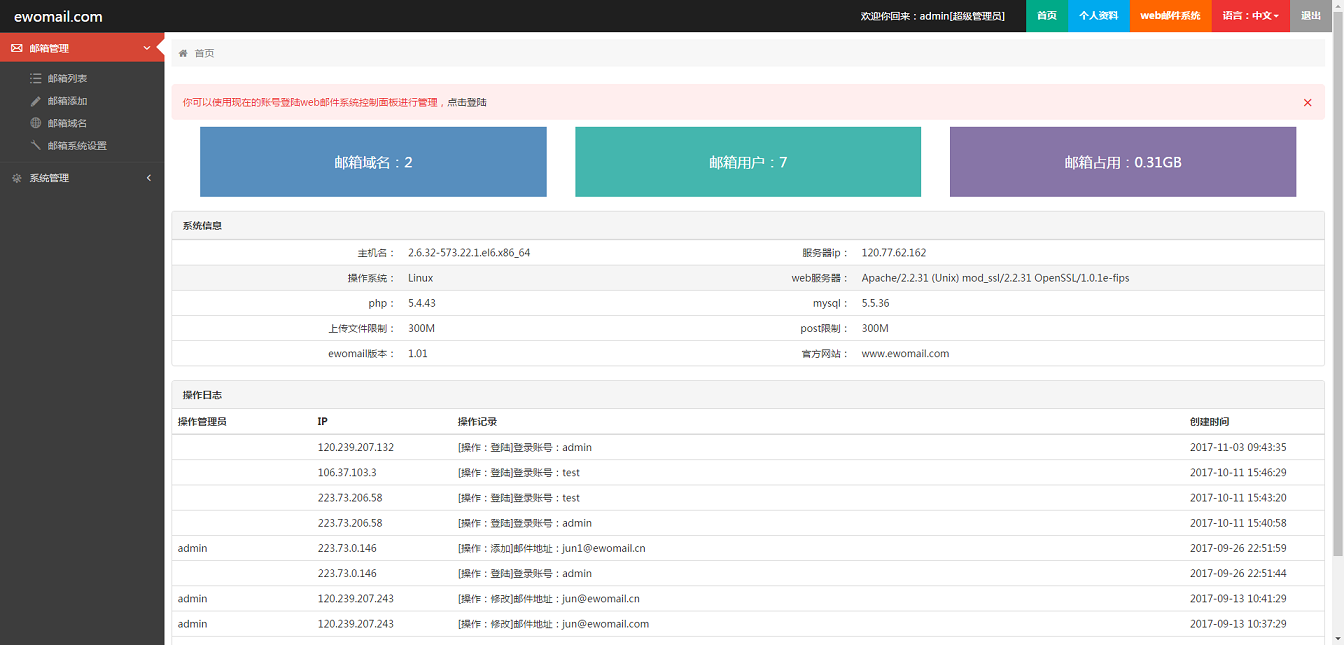

域环境密码凭证获取

在拿到域管理员权限之后,通常会提取所有域用户的密码Hash进行离线破解和分析,或者通过Hash传递等方式进一步横向渗透。

RDP远程桌面密码凭证获取

在渗透过程中获取到一台Windows服务器后,可以尝试获取当前机器保存的RDP远程桌面密码凭证,进而在内网横向渗透中进一步扩大战果。

阿里云OSS图床搭建教程

基于阿里云对象存储OSS+PicGo搭建一个稳定图床,实现网站图片快速加载访问。

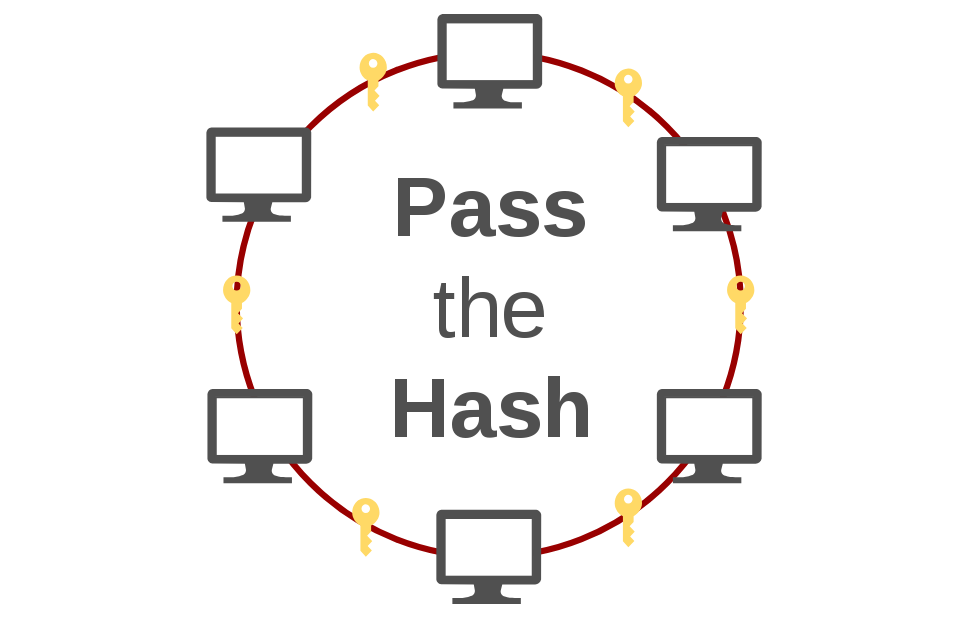

哈希传递攻击(PTH)

在内网渗透过程中,当获取到某个管理员用户的密码hash值却无法解密时,可以通过哈希传递攻击对内网其他机器进行横向渗透。

Windows获取密码及hash

在拿到一台Windows的管理员权限以后,可以通过多种方法获取Windows的明文密码和hash值,这将有利于我们在内网中扩大渗透范围。